DNS Security

DNS güvenliği, internet dünyasının temel taşlarından biridir ve her…

WAF Seçimi ve Devreye Alım Yöntemleri

20 Kasım’da gerçekleştirdiğimiz “WAF Seçimi ve Devreye Alım Yöntemleri”…

Arista CloudVision Portal Studios ile Tanışın!

16 Ekim'de düzenlediğimiz etkileşimli webinarımızda, Mahmut Aydın ve Barış…

Yapay Zeka ve Makine Öğrenimiyle Güçlendirilmiş Tehdit Tespiti: Siber Savunmada Yenilikler

Yapay Zeka (AI) ve Makine Öğrenimi (ML), siber güvenlik…

Siber Güvenlik Eğitimi: Çalışanlarınızı Tehditlere Karşı Nasıl Eğitirsiniz?

Siber güvenlik, günümüz iş dünyasında hayati önem taşır. Çalışanlar,…

Endüstriyel Kontrol Sistemleri (ICS) Güvenliği: Sanayi Sektöründe Siber Tehditlere Karşı Savunma

Endüstriyel Kontrol Sistemleri (ICS), kritik altyapıların ve üretim süreçlerinin…

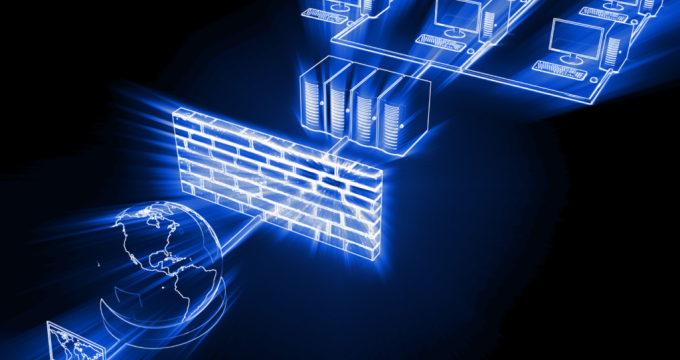

Güvenlik Duvarlarının Ötesinde: Gelişmiş Tehdit Tespit ve Önleme Stratejileri

Güvenlik duvarları, siber güvenlikte önemli bir savunma hattı olmakla…

Ağ Güvenliği İçin En İyi Uygulamalar: Tehditlerle Başa Çıkma Rehberi

Ağ güvenliği, siber tehditlerin arttığı günümüz dünyasında her kuruluşun…

Blockchain Teknolojisinin Güvenlik Katkıları: Veri Bütünlüğünü Sağlama Yöntemleri

Blockchain teknolojisi, son yıllarda finansal işlemlerin ötesine geçerek çeşitli…

Sosyal Mühendislik: Siber Saldırganların Kullandığı Tuzaklardan Nasıl Kaçınılır?

Sosyal mühendislik, siber saldırganların güveninizi kazanarak kişisel bilgilerinizi, şirket…

Biometrik Kimlik Doğrulamanın Geleceği: Parolaların Yerini Alacak mı?

Teknolojinin hızla gelişmesiyle birlikte, kimlik doğrulama yöntemleri de büyük…

VPN'lerin Önemi: İnternet Bağlantınızı Güvence Altına Alma Kılavuzu

İnternetin yaygınlaşmasıyla birlikte, dijital ayak izlerimizi koruma ihtiyacı da…