F5, 2023 ilk çeyrek güvenlik açıklarını 1 Şubat'ta duyurdu. Açıklardan 13 tanesi yüksek seviye olarak belirtilirken, 4 tanesi orta seviyede.

Açıkların yüksek seviyede olması veya kullanılan versiyonun etkilenen versiyonlar listesinde bulunması, açıktan etkilenildiği anlamına gelmiyor. Açıkların birçoğundan spesifik konfigürasyonlar kullanıldığı durumda etkileniliyor. Genel olarak açıklara bakıldığında acil bir versiyon güncellemesi gerekmiyor, geçici çözümler ve erişim izolasyonları yeterli görünüyor.

Aşağıdaki tablodan genel açık listesi ve tablonun altındaki bölümden açıkların ayrıntıları incelenebilir.

High CVEs

| Başlık (CVE) | CVSS skoru | Etkilenen ürünler | Etkilenen versiyonlar | Fixlenen versiyonlar |

| iControl SOAP vulnerability CVE-2023-22374 | 8.5 | BIG-IP (all modules) | 17.0.0 16.1.2.2 - 16.1.3 15.1.5.1 - 15.1.8 14.1.4.6 - 14.1.5 13.1.5 |

17.1.0 15.1.8.2 |

| BIG-IP Edge Client for Windows vulnerability CVE-2023-22358 | 7.8 | BIG-IP (APM) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.8 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

17.1.0 17.0.0.2 |

| BIG-IP APM Clients | 7.2.2 - 7.2.3 | 7.2.4 7.2.3.1 |

||

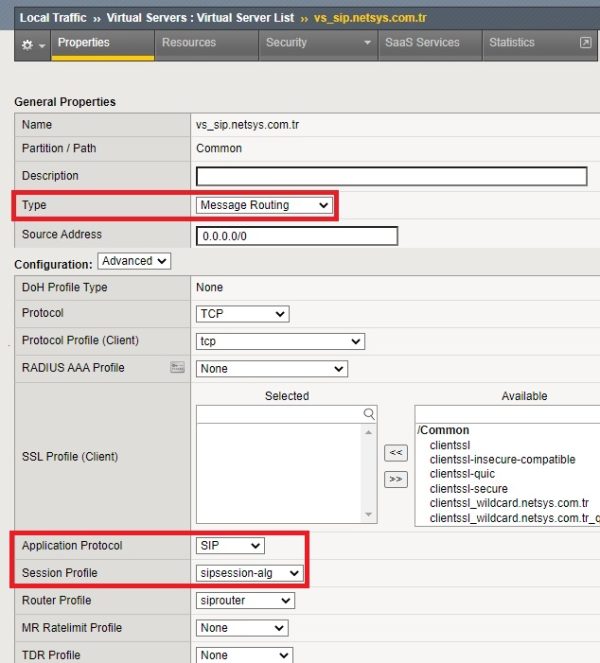

| BIG-IP SIP profile vulnerability CVE-2023-22842 | 7.5 | BIG-IP (all modules) | 16.1.0 - 16.1.3 15.1.0 - 15.1.8 14.1.0 - 14.1.5 |

17.0.0 16.1.3.3 15.1.8.1 14.1.5.3 |

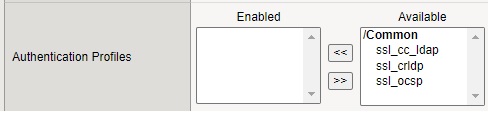

| BIG-IP SSL OCSP Authentication profile vulnerability CVE-2023-22323 | 7.5 | BIG-IP (all modules) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.8 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

17.1.0 17.0.0.2 16.1.3.3 15.1.8.1 14.1.5.3 |

| BIG-IP AFM vulnerability CVE-2023-22281 | 7.5 | BIG-IP (all modules) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.7 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

17.1.0 17.0.0.2 16.1.3.3 15.1.8 14.1.5.3 |

| BIG-IP APM OAuth vulnerability CVE-2023-22341 | 7.5 | BIG-IP (APM) | 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

14.1.5.3 |

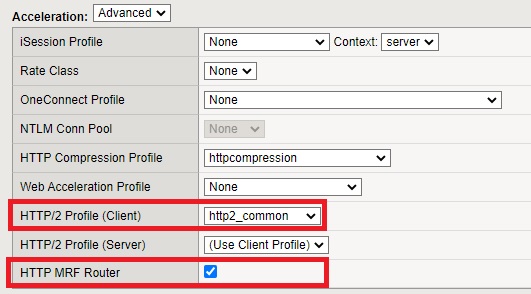

| BIG-IP HTTP/2 profile vulnerability CVE-2023-22664 | 7.5 | BIG-IP (all modules) | 17.0.0 16.1.0 - 16.1.3 |

17.1.0 17.0.0.2 16.1.3.3 |

| BIG-IP SPK | 1.6.0 | None | ||

| BIG-IP SIP profile vulnerability CVE-2023-22340 | 7.5 | BIG-IP (all modules) | 16.1.0 - 16.1.3 15.1.0 - 15.1.8 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

16.1.3.3 15.1.8 14.1.5.3 |

| BIG-IP Advanced WAF and ASM vulnerability CVE-2023-23552 | 7.5 | BIG-IP (ASM) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.7 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

17.1.0 17.0.0.2 16.1.3.3 15.1.8 14.1.5.3 |

| BIG-IP DNS profile vulnerability CVE-2023-22839 | 7.5 | BIG-IP (DNS, LTM with DNS Services license) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.8 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

17.1.0 17.0.0.2 16.1.3.3 15.1.8.1 14.1.5.3 |

| BIG-IP Virtual Edition vulnerability CVE-2023-23555 | 7.5 | BIG-IP (all modules) | 15.1.4 - 15.1.7 14.1.5 |

15.1.8 14.1.5.3 |

| BIG-IP SPK | 1.5.0 | 1.6.0 | ||

| F5OS vulnerability CVE-2023-22657 | 7.0 | F5OS-A | 1.2.0 1.1.0 - 1.1.1 1.0.0 - 1.0.1 |

1.3.0 |

| F5OS-C | 1.3.0 - 1.3.2 | 1.5.0 | ||

| HTTP profile vulnerability CVE-2023-22422 | 7.5 | BIG-IP (all modules) | 17.0.0 16.1.0 - 16.1.3 |

17.1.0 17.0.0.2 16.1.3.3 |

Medium CVEs

| Başlık (CVE) | CVSS skoru | Etkilenen ürünler | Etkilenen versiyonlar | Fixlenen versiyonlar |

| BIG-IP Edge Client for Windows vulnerability CVE-2023-22283 | 6.3 | BIG-IP (APM) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.8 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

17.1.0 17.0.0.2 |

| BIG-IP APM Clients | 7.1.5 - 7.2.3 | 7.2.4 7.2.3.1 |

||

| BIG-IP APM virtual server vulnerability CVE-2023-22418 | 6.1 | BIG-IP (APM) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.6 14.1.0 - 14.1.5 |

17.0.0.2 16.1.3.3 15.1.7 14.1.5.3 |

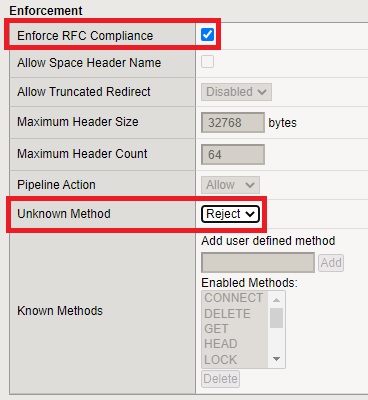

| BIG-IP HTTP profile vulnerability CVE-2023-22302 | 5.9 | BIG-IP (all modules) | 17.0.0 16.1.2.2 -16.1.3 |

17.1.0 17.0.0.2 16.1.3.3 |

| iControl REST and tmsh vulnerability CVE-2023-22326 | 4.9 | BIG-IP (all modules) | 17.0.0 16.1.0 - 16.1.3 15.1.0 - 15.1.8 14.1.0 - 14.1.5 13.1.0 - 13.1.5 |

17.0.0.2 16.1.3.3 15.1.8.1 14.1.5.3 |

| BIG-IQ Centralized Management | 8.0.0 - 8.2.0 7.1.0 |

None |

Açık Detayları

F5 Certified! Solutions Expert, Security

F5 Certified! Solutions Expert, Cloud

F5 DevCentral MVP 2021-2022-2023

This Post Has 0 Comments